Identifiez les techniques des hackers

Avec le boom des réseaux sociaux, les techniques des pirates évoluent considérablement et touchent des millions d’internautes à la fois. Décelez-les à temps !

![]() C’est un fléau d’un type nouveau qui sévit sur les réseaux sociaux : limités à 140 signes, les messages que nous échangeons à travers Twitter doivent faire l’objet de tours de passe-passe pour présenter une URL longue. Les services de raccourcissement d’adresses sont nés de ce besoin ; qu’il s’agisse de bit.ly, own.ly ou tinyurl, ils permettent de faire tenir une longue adresse en quelques caractères tout au plus. Leur inconvénient majeur réside dans l’absence de contrôle : on ne se préfigure plus la cible de l’adresse et on est ainsi invité à cliquer sur un lien par un message très alléchant. Le mal est fait ; derrière l’URL raccourcie se cache en réalité un code malicieux qui vient installer un cheval de Troie sur notre poste de travail. Notre PC a ainsi toutes les chances de participer à un vaste réseau de botnets, réunissant des dizaines de milliers d’ordinateurs-zombies éparpillés à travers le monde. Les hackers en prennent le contrôle à distance et réalisent tout type d’opérations par son biais, notamment l’envoi massif de spams.

C’est un fléau d’un type nouveau qui sévit sur les réseaux sociaux : limités à 140 signes, les messages que nous échangeons à travers Twitter doivent faire l’objet de tours de passe-passe pour présenter une URL longue. Les services de raccourcissement d’adresses sont nés de ce besoin ; qu’il s’agisse de bit.ly, own.ly ou tinyurl, ils permettent de faire tenir une longue adresse en quelques caractères tout au plus. Leur inconvénient majeur réside dans l’absence de contrôle : on ne se préfigure plus la cible de l’adresse et on est ainsi invité à cliquer sur un lien par un message très alléchant. Le mal est fait ; derrière l’URL raccourcie se cache en réalité un code malicieux qui vient installer un cheval de Troie sur notre poste de travail. Notre PC a ainsi toutes les chances de participer à un vaste réseau de botnets, réunissant des dizaines de milliers d’ordinateurs-zombies éparpillés à travers le monde. Les hackers en prennent le contrôle à distance et réalisent tout type d’opérations par son biais, notamment l’envoi massif de spams.

Une horde de PC-zombies

![]() Les botnets constituent aujourd’hui l’une des principales menaces sur la sécurité de nos postes de travail. Concrètement, il s’agit d’infecter un PC afin d’y établir une « base » : sous un processus au-dessus de tout soupçon se cache en réalité un outil de communication à distance, qu’un hacker active pour exploiter les ressources d’une machine infectée. Une fois activé, le botnet peut facilement se mettre à jour, modifier sa signature afin de demeurer discret et se propager à d’autres ordinateurs en réseau. A ce titre, les pirates cherchent en permanence des clients à travers des forums sur Internet ; on peut facilement louer les services d’un botnet moyennant quelques centaines de dollars, afin de propager à son tour un virus, lancer une campagne de marketing par e-mail ou perpétrer une attaque de type DDoS sur le site web ou le réseau d’un concurrent. Les services des pirates vont même plus loin encore et il est possible d’utiliser un réseau de botnets pour héberger discrètement un site web frauduleux, par exemple. A l’instar des « vrais » hébergeurs de sites web, les pirates commercialisent leurs services sous la forme d’abonnements mensuels. Premier bon réflexe pour contrer ce type d’assauts et éviter de voir sa machine tomber aux mains de pirates : l’utilisation d’une extension visant à révéler les URL raccourcis. Nous vous recommandons en particulier Long URL Please pour Firefox.

Les botnets constituent aujourd’hui l’une des principales menaces sur la sécurité de nos postes de travail. Concrètement, il s’agit d’infecter un PC afin d’y établir une « base » : sous un processus au-dessus de tout soupçon se cache en réalité un outil de communication à distance, qu’un hacker active pour exploiter les ressources d’une machine infectée. Une fois activé, le botnet peut facilement se mettre à jour, modifier sa signature afin de demeurer discret et se propager à d’autres ordinateurs en réseau. A ce titre, les pirates cherchent en permanence des clients à travers des forums sur Internet ; on peut facilement louer les services d’un botnet moyennant quelques centaines de dollars, afin de propager à son tour un virus, lancer une campagne de marketing par e-mail ou perpétrer une attaque de type DDoS sur le site web ou le réseau d’un concurrent. Les services des pirates vont même plus loin encore et il est possible d’utiliser un réseau de botnets pour héberger discrètement un site web frauduleux, par exemple. A l’instar des « vrais » hébergeurs de sites web, les pirates commercialisent leurs services sous la forme d’abonnements mensuels. Premier bon réflexe pour contrer ce type d’assauts et éviter de voir sa machine tomber aux mains de pirates : l’utilisation d’une extension visant à révéler les URL raccourcis. Nous vous recommandons en particulier Long URL Please pour Firefox.

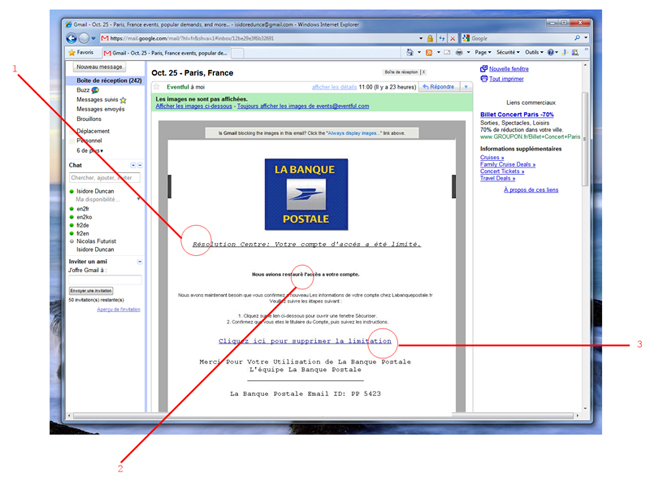

ZOOM | Reconnaissez une tentative de phishing

1. Une grande image

1. Une grande image

C’est l’une des techniques les plus répandues des tentatives de phishing : le corps du message est en réalité une grande image qui épouse toute la largeur de votre client de courrier électronique. Vous pouvez ainsi cliquer n’importe où pour être automatiquement redirigé vers un site frauduleux.

2. Des fautes d’orthographe

Les pirates tentent aujourd’hui de traduire avec le plus de précision possible les messages qu’ils acheminent à travers des spams. Dans cet exemple, des coquilles et des fautes d’orthographe révèlent rapidement la supercherie : votre établissement bancaire vous aurait-il écrit ce type de message ?

3. Un lien frauduleux

N’hésitez pas à activer la barre d’état de votre navigateur web afin de vérifier l’URL vers laquelle pointe un lien hypertexte, et gardez-vous de cliquer dessus. Ici, on se rend compte que l’image ne pointe pas vers le site de la Banque Postale, mais vers une URL complexe, qui est la cible du phishing.

Veuillez commenter avec votre nom complet, en respectant la charte.